サイバー攻撃は企業にとって重大な損出を招く可能性があります。

企業活動は、部品製造や一次産業の中小企業、末端で販売を行う個人商店にいたるまで、何らかのデジタル情報の受け渡しによりサプライチェーンが稼働しています。このような脆弱性対策が十分でない小さな企業のPCを踏み台にして、大企業へサイバー攻撃をしかけようとしています。

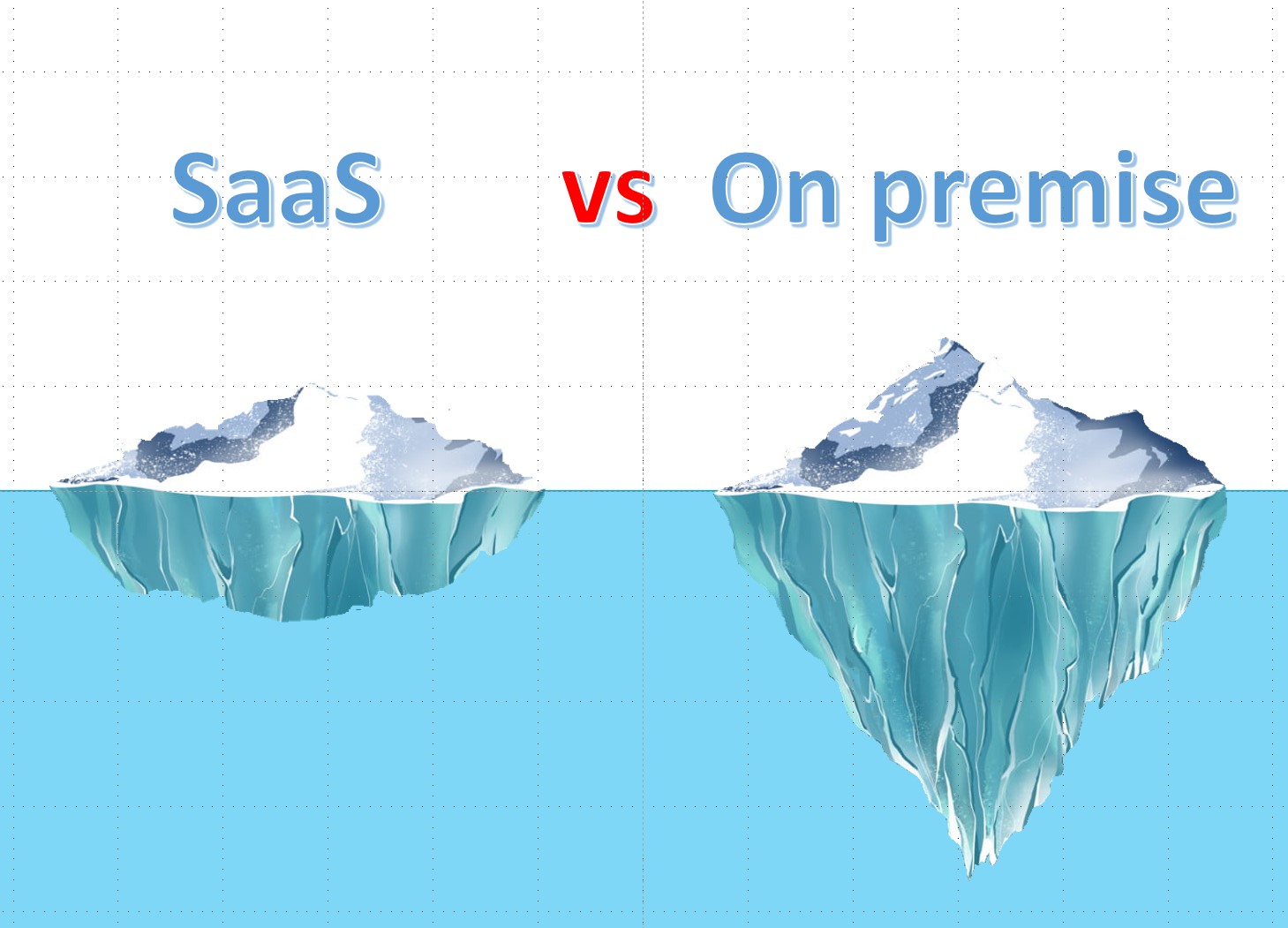

今までも社外からの攻撃を防ぐファイヤーウォールなどネットワークで侵入を防ぐ様々な対策をコストをかけて行ってきたと思います。しかしそんな企業でもサイバー攻撃を受けたことで大きな損害につながる事態になっています。

攻撃も多様化巧妙化しており、様々な手段で企業活動のコンピュータネットワークを狙っています。企業活動の多角化やグローバル化、部品調達や販売網などのサプライチェーン、働き方改革や感染症対策による就労形態の変化など、それぞれのポイントに存在する脆弱性が彼らの標的となっていると言えます。

感染症対策による急なテレワーク実施は十分な脆弱性検証が間に合わず最低限のセキュリティ対策で実施に踏み切った企業は多いのではないでしょうか。VPNを利用していてもVPNの脆弱性が狙われた攻撃が見つかったり、リモートデスクトップの脆弱性が狙われたりと対応が追い付いていないケースが多い気がします。

サプライチェーンにおいて何層にもなった下請け構造による部品調達、優れた町工場の技術を利用する日本の製造業の仕組みがこれまでの成長を支えるものでもありました。そのサプライチェーンがインターネットでつながり様々の情報をメールなどのやり取りが行われています。この電子メールをやり取りするサプライチェーンすべての会社のPCが標的として狙われています。1社でも脆弱性を突かれてマルウエアの侵入を許してしまうことが大きなインシデントにつながる可能性があります。

企業はこれまでも様々なリスクに対する対策を求められてきました。法改正などによる個人情報保護に関する管理の徹底とその遵守を誓約する書面の提出、反社会勢力とかかわりのない書面の提出など。今後サイバー攻撃のリスクに対してはサプライチェーンを構築する企業に対して明確なセキュリティ対策の徹底とその遵守を誓約する書面の提出などが行わざる得なくなるかもしれません。

◇◇セキュリティコラム◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇

5つの事例から学ぶ、テレワークの情報漏えい対策

テレワークに潜む2種類のリスク。その特徴や回避策とは?

テレワークのセキュリティ対策を強化するための3ステップ

多拠点のセキュリティを統一!社内に繋がっていなくても一括管理

BYODガイドラインとセキュリティ、テレワーク時代の私的端末利用とは

◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇

▶IT資産管理、操作ログ、Windws10管理を業務別にきめ細やかな管理