テレワークなどの多様な働き方を推進する一方で、社員の勤怠状況を管理するため、ログ管理サービスを導入している企業も増えていると思います。しかし、導入したはいいけど何をどこまで管理すればいいのか、テレワーク中の社員のPC操作はどこまで把握することができるのかイメージできず、悩んでいる方も多いのではないでしょうか。

ログとは

「ログ」とは、ある出来事や活動の履歴を時系列に記録・保存したデータです。社内のIT資産へログ管理システムを導入している場合、システムの動作やユーザーの操作がログデータとして保管され、インシデント発生時の分析や監査に活用することができます。

今回は、ログの中でもWebサイトの閲覧状況を可視化するための「Webアクセスログ」の活用方法について、ISM CloudOneの操作ログ取得サービスを例にご紹介します。

取得できるWebアクセスログ

Webアクセスログ収集から取得できるのは以下のような項目です。

- IPアドレス

- ログオンユーザー名

- 利用者名

- 操作種別

- サイト名/件名/タイトル

- Webブラウザー名

- URL

- ログ登録日時

具体的には、例えば「サイト名/件名/タイトル」では閲覧したサイト名だけでなく、検索エンジンでどんなキーワードで検索したかを確認することができます。これらの情報を活用して、社員のWebサイトの利用実態を可視化します。

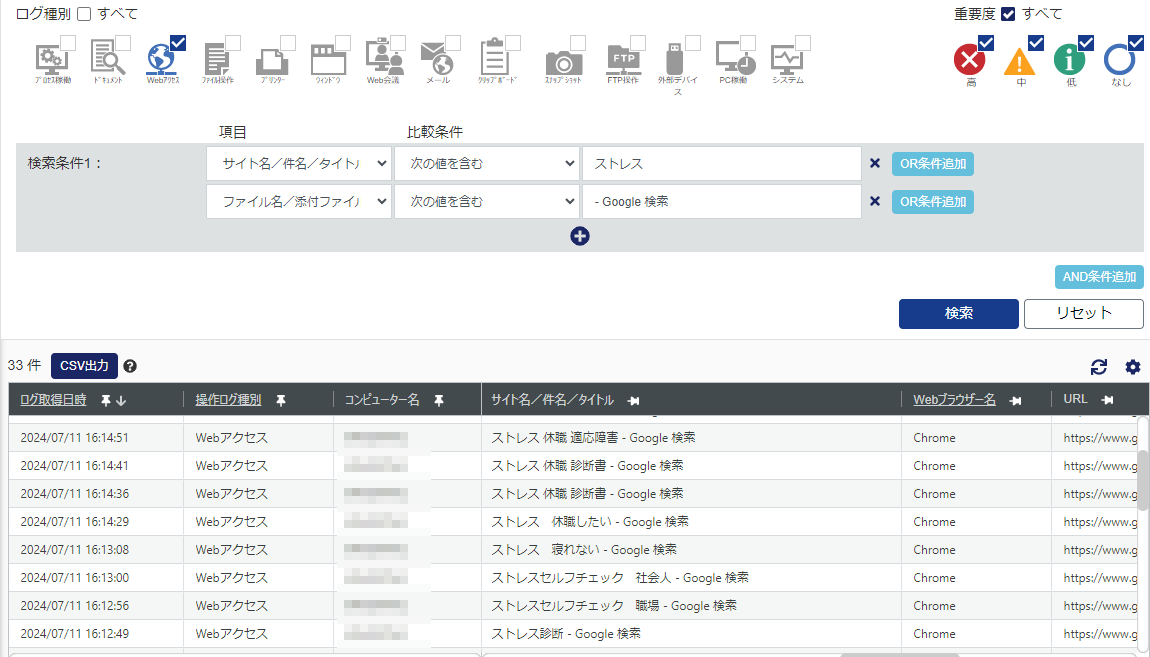

ケース①:「Webアクセスログを活用したメンタルケア」

検索エンジンでどんなキーワードで検索をしているのか、以下のように絞り込んで確認することができます。

特に、テレワークが多い職場では普段社員が何を考えているのか、業務に不満はないか見えづらいと思います。社員一人ひとりの検索履歴を追うのは困難ですが、Web検索の頻度が多い社員はいませんか?その検索内容は業務上必要なものでしょうか?

日頃からコミュニケーションを取り、相談しやすい環境構築ができていることが大切ですが、Webアクセスログを活用することで社員の悩みの本質を把握することができるかもしれません。

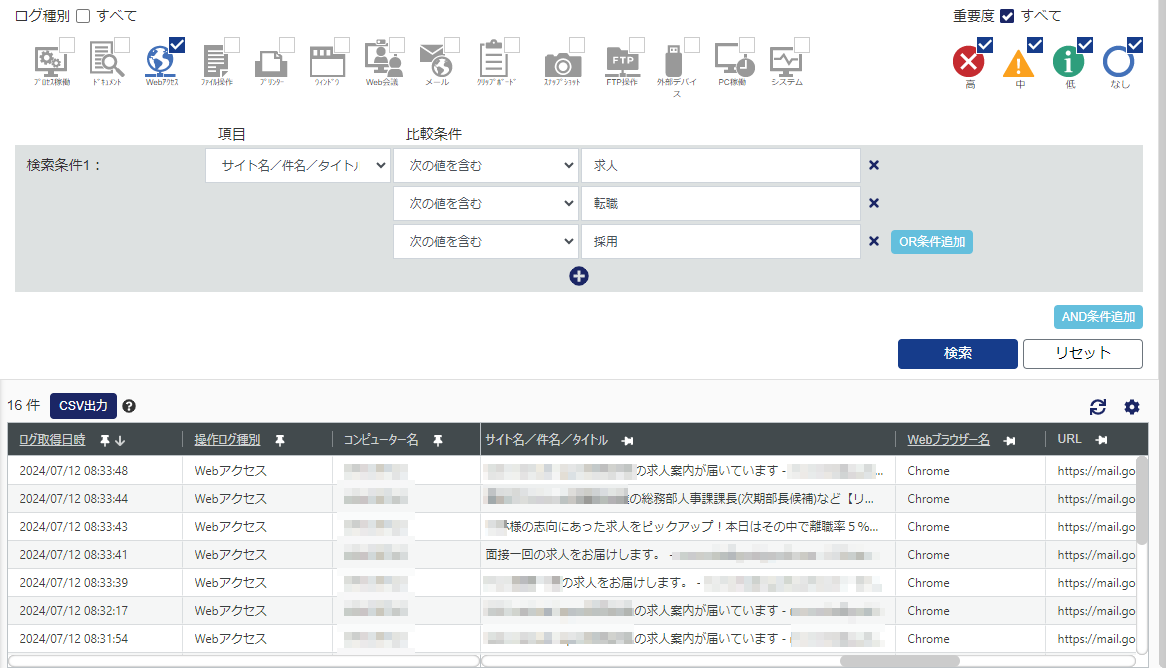

ケース②:「退職予定者を検知?退職者による情報漏洩を防ぐ」

以下のように、転職サイトを閲覧している社員や、転職エージェントとやり取りのある社員(転職を検討している社員)を抽出することができます。

Emotetやランサムウェアなど、攻撃者による脅威だけでなく、社員(退職者)によるデータ持ち出しを起因とする情報漏洩も大きなセキュリティリスクです。

まずは転職を検討している社員に対してメンタルケアを行うことが大切ですが、機密情報の取り扱いについての再教育や共有ドライブの権限を見直し、情報漏洩を未然に防ぐことにも繋がります。

ケース③:「セキュリティリスクのあるWebサイト閲覧の可視化」

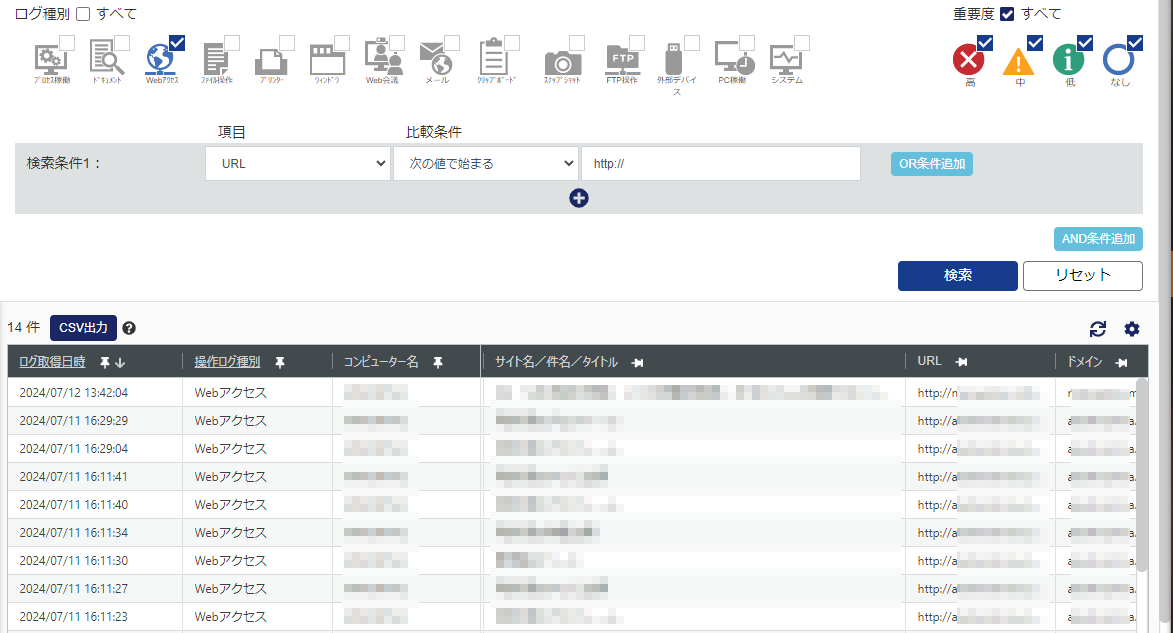

ログ管理システムを導入する背景として、「誰が」、「いつ」、「どこで」、「何を」操作したかを可視化し、内部不正や情報漏洩の抑止を目的とするケースが多いと思います。Webアクセスログでは、HTTPサイトなどセキュリティの脆弱なサイトへのアクセスが行われていないか確認することが可能です。HTTPサイトは情報を暗号化する仕組みがないため、サイト内で入力した情報は盗聴される危険があります。

以下のように、HTTPサイトを閲覧しているログを絞り込み、情報漏洩のリスクがないか確認することができます。

まとめ:Webアクセスログの活用で、IT資産と社員を守る

今回は、Webアクセスログを活用した社員のメンタルケア・情報漏洩抑止についてご紹介しました。操作ログはインシデント発生時の証跡としてだけではなく、普段社員がどんな操作(業務)を行っているのか具体的に可視化することにも役立ちます。

本メディアでは、今後もISM CloudOneを活用した管理ノウハウをご紹介していきますので、ぜひ御覧ください。