大手教育関連企業の社内にある顧客データベース情報から、データベースアクセスが許可された従業員により個人情報がファイルに書き出され、その後不正な方法で外部に持ち出されたインシデントの場合。

通常個人情報が含まれたデータベースを扱う部署においてはあらゆるフェーズで流出防止策がなされています。物理的には個人情報を扱うオフィスの入退出を生体認証などで管理するケースもあります。またPCにおいてはワイヤーロックにより持ち出すことができない状態にすることもあります。

今回のインシデントにおいても物理的な対策の他、従業員や業務委託先が利用するPCにおいて認証IDが割り振られ、パスワードを定期的に更新する運用を行っていました。そのPCはシステム管理部門の許可なく仕様や設定を変更できないようになっていました。規定により使用状況がわかるよう操作ログが記録されており、不要なソフトのインストールも制限されていました。

また、外部のオンラインストレージやアプリケーションサービスもURLフィルタリングによりブロックするといった対策も行われていました。もちろん外部メディアへの書き出し制御するシステムも採用しており、随時書き出し制御システムもバージョンアップしていました。

ここまでセキュリティ対策を行っていたにも関わらずなぜ個人情報が漏洩したのでしょうか。

持ち出しを行った従業員はデータベースにアクセス可能な権限を持っていました。アクセス可能なPCで正規な手段でデータベースにアクセスして個人情報をそのPCに保存しました。そしてPCにUSBケーブルを接続して自身のスマートフォンに転送して内蔵したメモリに保存したのです。

このようなインシデントが起きてしまった原因は、上記のようなセキュリティ対策が完全ではないことを意味しています。個人情報を含むデーターベースから情報を抜き出してファイルに保存する行為について、日常的な業務の中で行われていたにもかかわらず見過ごしていた。ファイル化されることによるリスクを軽視したと言えます。

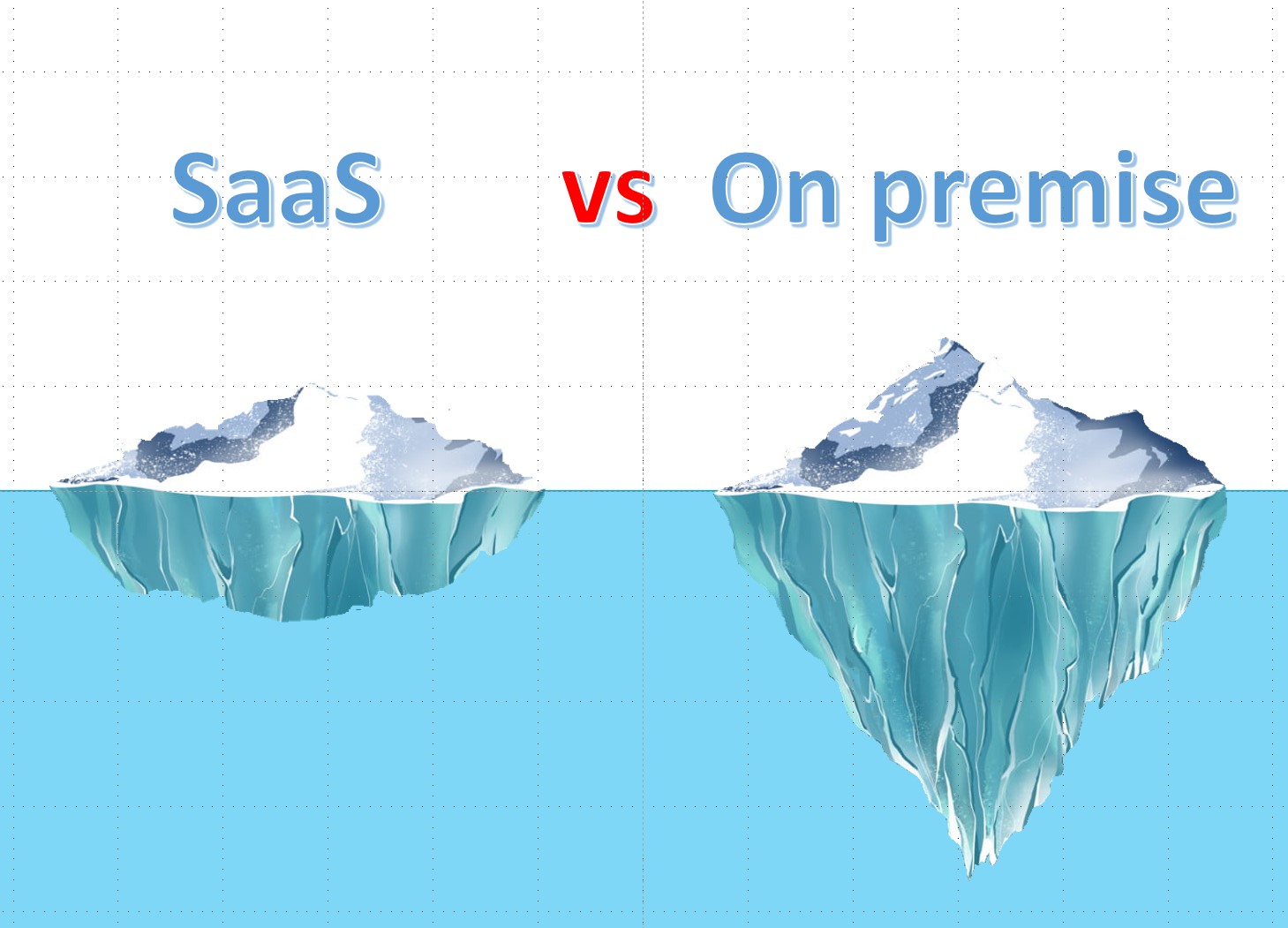

もう一つの原因は、日々進化するテクノロジーの中で最新のスマートフォンに採用されているファイル読み取りの仕組みを外部メディアへの書き出しシステムが制御できていなかったことにあります。最新のテクノロジーに対応して制御できる仕組みであっても100%とは言い切れません。

リスクが常に変化するこの状況において、セキュリティを維持する方法も常に変化していかなければならないと言えます。PCの操作ログはすべての操作を記録することでインシデントが起こった時に原因を特定することに有効な手段です。情報漏洩などのリスクが高いPCにおいては、操作ログをもっとリアルタイムに近い形で活用することが必要になってくると考えます。

◇◇セキュリティコラム◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇

5つの事例から学ぶ、テレワークの情報漏えい対策

テレワークに潜む2種類のリスク。その特徴や回避策とは?

テレワークのセキュリティ対策を強化するための3ステップ

多拠点のセキュリティを統一!社内に繋がっていなくても一括管理

BYODガイドラインとセキュリティ、テレワーク時代の私的端末利用とは

◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇