PC操作ログ分析とは、

利用しているPCの使用状況の記録から企業活動において重要事故につながる可能性の操作を抽出します。その操作を時系列で追跡すると、通常操作と危険操作に見分けることが可能になります。

PC操作ログとは、

PCの起動から終了まで、利用したアプリケーションの操作や、作成編集閲覧したファイルの情報が細かく記録されます。また送信したメールの宛先や内容、添付ファイルに至るまで細かく記録されます。WEBサイトは閲覧したURLだけでなく、そのWEBサイトやWEBで提供されているストレージに対するファイルのアップロードまで細かく記録されます。そしてプリンタアウトによる印刷の記録、USBなどを利用した外部デバイスやスマートフォンにPCからファイルをコピーして持ち出す行為まで細かく記録します。

PC操作ログには誰が、いつ、どのファイルに、どんな操作を行ったのかが細かく記録されています。これまでは、情報流出などの事件が起きた後に利用されてきました。流出した情報やその日時をキーワードにして操作ログを検索して流出につながったPCや操作を特定することに使われていました。

さらにPC操作ログを収集は、従業員に対して不正行為に対するけん制する効果もあったと思います。個人情報保護法など法規制の改定効果もありPC操作ログを収集も必要不可欠の管理となったのではないでしょうか。

しかしこのPC操作ログは、管理対象PCが多い場合には毎日膨大なログ情報が集められます。操作ログ収集管理するサーバーやサービスのストレージは、ログ情報の保存により短い期間で容量が制限に達してしまうケースもあります。そんなケースでは定期的にログ情報を別の媒体にアーカイブ保存を繰り返しています。管理業務の中では定期的なアーカイブが負担になっていると聞きます。

従業員全員のPC利用状況が記録されていることから考えると収集された操作ログは、目的を持って分析することで不正行為を見つけたり、過重労働を見つけたりと様々な活用が期待できると考えます。

例えばPCからファイルをUSBメモリに書出しをする操作は、ほとんどの企業では禁止をしていると思います。システムで書出しを制限している場合でも申請して承認されると一定時間制限が解除され書出しが可能になります。通常であれば書出ししたいファイルだけをUSBメモリにコピーすると思います。しかしこの制限解除を悪用するとその一定時間にいくつものファイルをコピーすることも可能です。

システムで書出し制御をしていない場合では、いつでも業務で必要な場合にUSBメモリにコピーするような操作をしているかもしれません。

PC操作ログからUSBメモリなどへコピーする操作ログだけを対象にして、日々その操作をするPCをベスト10表示させてみます。日々のベスト10には、ほぼ同一部署の同じPCから同じ程度の数だけログが表示されます。つまりその操作が日常化している業務の存在がわかります。この日常化した業務内容を改善することでUSBメモリの紛失などの事故を防ぐことにつながります。

それとは別に、日々のベスト10には突然まったく違った部署のPCから大量のファイルを書き出したログが1位で表示されることがあります。この操作ログは明らかに何らかの意図をもった行為という可能性があります。もちろんすぐにそのPCの利用者を特定して状況を確認し適正な処置につなげるきっかけとなります。

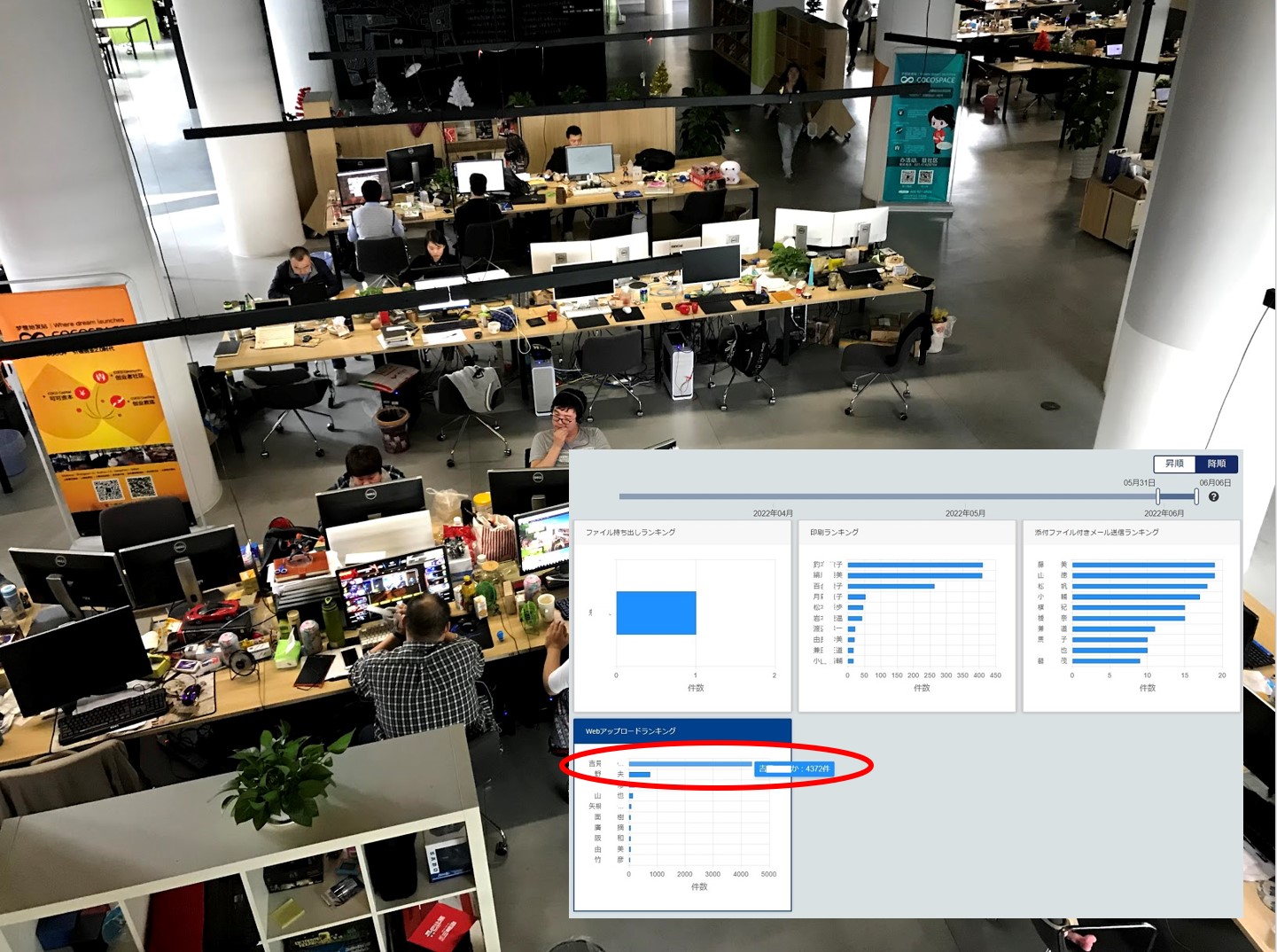

ISM Loganalyticsでは、情報流出の可能性がある「外部記憶媒体への書出しログ」「印刷ログ」「メールに添付した送信ログ」「WEBサイトのストレージやアプリへのアップロードログ」を日々の棒グラフでベスト10表示させています。表示の上部にある時間軸を指定するスライダーを動かすことで、日々のベスト10表示が変化します。この時に突然現れる大量のログを示す棒グラフが危険な行為の操作ログとして把握できるようになっています。

ISM Loganalyticsはすべてのファイル操作の分析の他に「個人情報ファイル」「機密情報ファイル」を特定した操作ログも前述のベスト10による棒グラフで表示します。この機能を利用した操作ログ分析を活用することで「個人情報」や「機密情報」の取り扱われ方を見直したり、故意の情報流出をすぐに見つけ出すことにも役立ちます。

―――最新コラムーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーー

操作ログを活用した定期監査でここまで明らかに!情報漏えいを起こさない環境構築

ーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーー