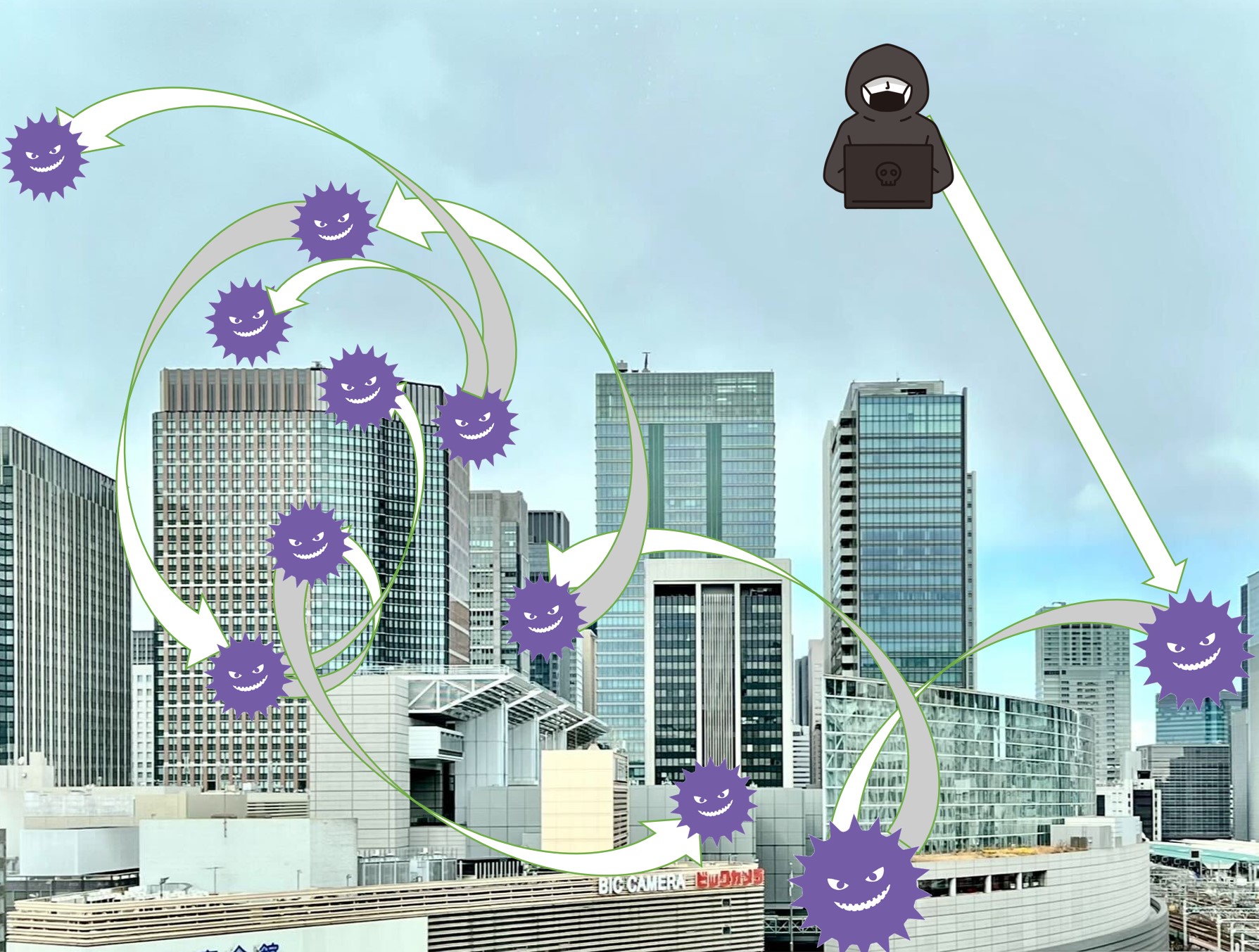

Emotetの感染拡大と対策が手薄な部品メーカーが狙われたサイバー攻撃

JPCERT/CCでは、2022年2月10日のEmotetの感染が急速に拡大に関する注意喚起を出していました。3月3日に以下の内容で情報を更新しています。

「2022年3月に入り、Emotetに感染しメール送信に悪用される可能性のある.jpメールアドレス数が2020年の感染ピーク時の約5倍以上に急増しています。国内感染組織から国内組織に対するメール配信も増えています。

感染のさらなる拡大を防ぐため、改めて、取引先などから送られているようにみえるメールでも安易に添付ファイルの実行や文中のURLクリックをしないようご注意いただき、組織内で注意を呼び掛けるなど警戒を高めていただくことを推奨します。また、感染の恐れがある場合、EmoCheckやFAQの内容を参考に、感染被疑端末や自組織での感染有無やインフラの悪用有無などの調査や対応を実施してください。」

実際にEmotet感染を確認した企業各社から関係先に対して不審なメールに対して注意喚起を呼びかけています。日本気象協会や沖縄県なども感染を確認しており注意喚起を呼びかけています。このような注意喚起を呼びかける企業がさらに増えることも予想されます。

注意喚起を呼びかけている企業からのメッセージは、メールを開くときは、@以降のアドレスが通常届いているメールと同じであるかを確認するようにとしています。サプライチェーンなど取引先からのメールにはいつも以上に慎重に取り扱うように社員へ徹底させることが必要と言えます。

また、注意喚起を装った不信なメールが送られる可能性もあります。Emotetの注意喚起するメールに添付されているファイルがEmotetの感染につながるかもしれないのでこの点も含めて注意が必要です。

サイバー攻撃がどんどん巧妙化しており、対策が手薄でセキュリティ意識の低い社員が標的になっています。サプライチェーンの”階層”が深くなるほど、セキュリティ対策やその意識向上にかけるコストも限られていることから標的とされる可能性が高まっています。

Emotetは感染したPCにある送受信情報からメールアドレスを悪用されています。このメールアドレス情報からサプライチェーンの把握に利用されているかもしれません。

JPCERT/CCは、感染の有無を確認できるツール「EmoCheck」を公開しています。心配な場合はこのツールを利用してみるとよいと思います。

基本的には、サプライチェーンを形成するすべての会社において常に脆弱性診断を行い、ウイルス対策ソフトの定義ファイルが最新であることや、OSやその他のソフトウェアの脆弱性を修正していることの確認が必須です。

ウイルス対策ソフトの利用料更新忘れなどによる対策の遅れも気が付かず放置していると致命的です。Microsoft社ではMicrosoft DefenderというアンチウイルスをWindowsOSの一部として利用できます。コスト的に厳しい企業などはこの仕組みを使うことも有効かもしれません。

当社では、Microsoft Defenderの状況を管理するDefenderControlというサービスも提供しています。無償のPC脆弱性診断サービスからトライアル利用も可能です。階層が深いサプライチェーンの企業にとっては安価に対策が可能となります。

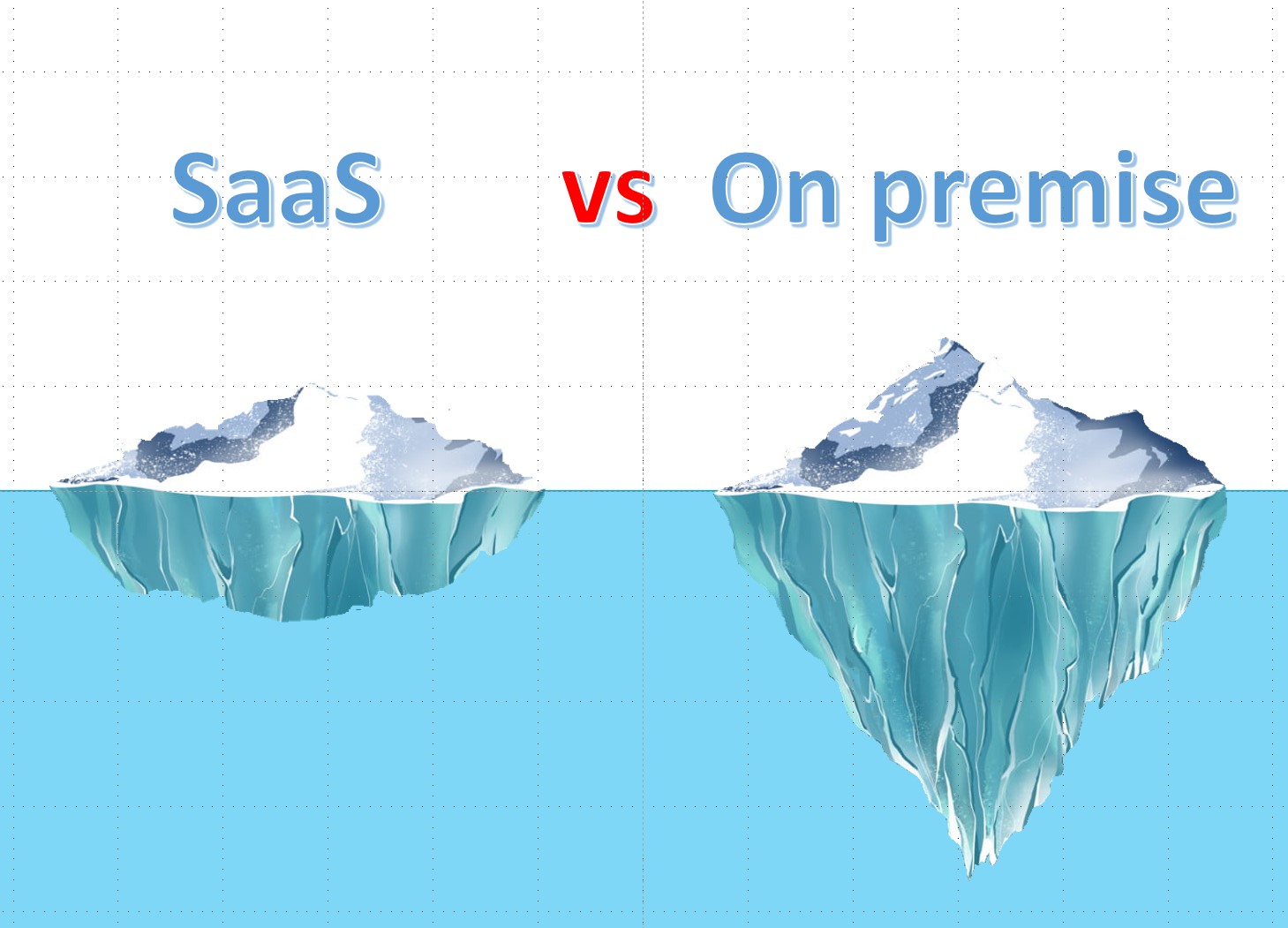

海外に支社や事業所がある場合などは、クラウドから現地のPCを管理することができるISMCloudOneが有効です。すでに55カ国にある事業所の管理に利用されています。