サイバー攻撃の手口や経路は深刻化し続けています。

ばらまかれるフィッシングメール経由によるPCの感染からワームによる観戦を広め、悪意のあるWEBページへ誘導していく手口は今でも形を変えながら続いています。

また、標的型と言われるVPNシステムやリモートアクセスの脆弱性を悪用して特定企業を攻撃する手口も様々な脆弱性を狙って襲ってきます。年末に明らかになった Apache Log4j における脆弱性のように様々なシステムで使われているソフトウェアが、踏み台にされるケースもありました。

業務で利用しているシステムに使われているソフトウェアに脆弱性が見つかったときは、すぐにその修正版を適用して安全な状態にする必要があります。しかしその修正を加えたシステムが同じように利用できるか検証する手間やその人材の確保が必要で対処が後回しになることもあるとおもいます。このように事実は把握していてもすぐに対応できない現実もあるのかもしれません。

エンドポイントとなるPCにおいてもメールやWEB閲覧を原因とした攻撃の的になりやすいはずなのに、OSの脆弱性のパッチ適用を業務システムの利用を理由に行わないこともあるようです。

大企業においては迅速な対策によりさまざまな攻撃から自社のシステムを守るセキュリティ施策が行われていると思います。しかし、サプライチェーンを構築する企業においては大企業同様な対策が行えていない企業もあるかもしれません。

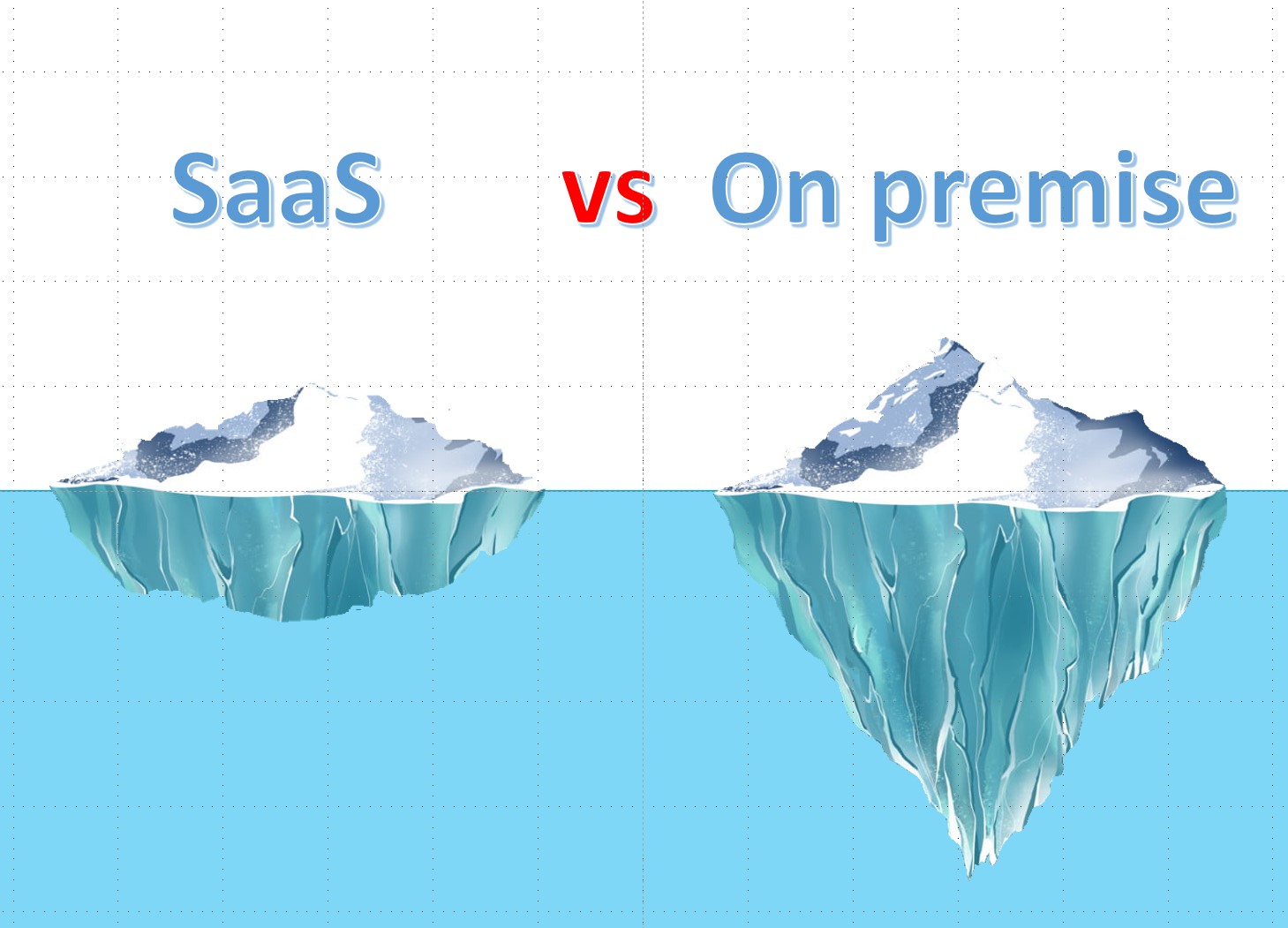

当社のエンドポイントセキュリティ対策サービスのISM CloudOneは、オンプレでサーバーの維持管理が難しい一人情シスと言われる企業がセキュリティ維持に役立ててくれています。

最近の導入傾向においては、大企業がその系列企業や代理店網のセキュリティ維持を目的としたものが増えています。

このことからも自社のセキュリティ維持だけでは限界であり、サプライチェーン全体を守るような体制に向かっているようです。