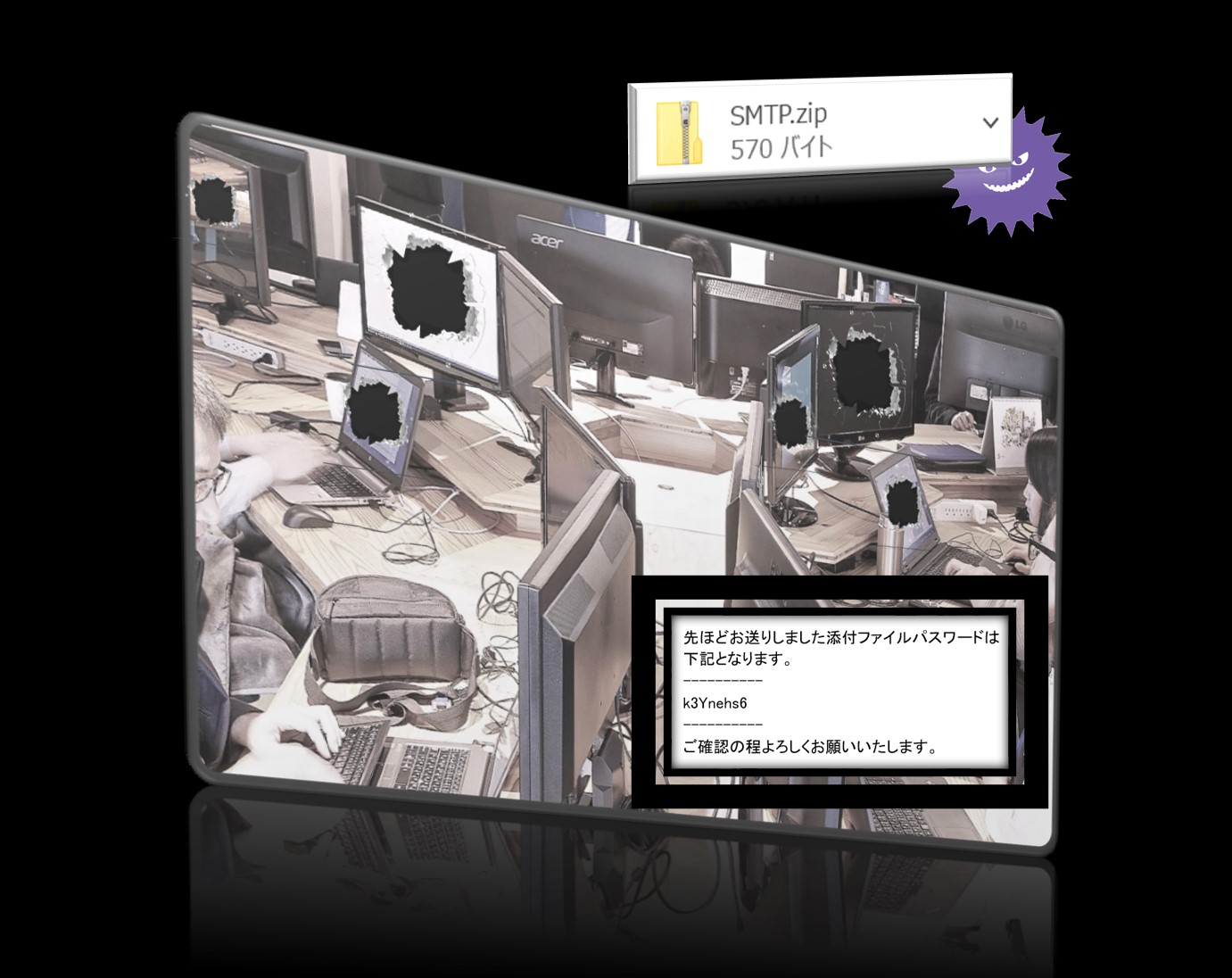

被害報告も。マルウェア「Emotet」の新たな攻撃手法。

マルウェア「Emotet(エモテット)」の被害があったことを日本医師会が発表するなど、メールに添付されたWordファイルや本文にあるリンクを感染経路とする報告が相次いでいます。JPCERT/CCも新たな攻撃手法としてメール本文にパスワードを記載し添付されているZipファイルによる新たな攻撃手法を確認したとして注意喚起を行っています。

Word形式ファイル添付の場合は、ある程度、メール配信経路でのセキュリティツールにより検疫を行うことができますが、「Emotet」は多数の亜種もあるため注意が必要です。Wordの場合は「コンテンツの有効化」がトリガーとなるので、どういった画面が危険なのか「知る」ことも大切です。Wordマクロの自動実行の無効化などの対策も必要です。また、新たな手口のZipファイルではセキュリティチェックをすり抜けて配信されてしまうことがあると報告されています。

感染してしまうと、過去のメールのやり取りなどに使われたメールアドレスや本文を流用されてしまいます。さらなる感染を引き起こす可能性があります。さらに別のプログラムをダウンロードしてしまい、ランサムウエアなどによる暗号化や身代金要求につながるケースもあります。

このマルウエア「Emotet」の感染防止には、メール配信経路によるセキュリティツールの強化とともにメールを利用するユーザのセキュリティ意識を高めていく必要があります。当たり前に利用してきたメールのやり取りですが、メールを開封する時に送信元情報に心当たりがない場合は開かない、そして添付ファイルやURLのリンクなどをむやみにクリックしないなどの注意を徹底することが求められます。

テレワークなどにより自宅などでのPC操作の場合には、今まで以上のセキュリティ意識をもっていただく必要があります。テレワークに関する規定にセキュリティ対策を追加してセキュリティ意識の徹底も盛り込むようにすることをお勧めします。